10 måder at forhindre computersikkerhedstrusler fra insidere

2001-afsløringen af insider Robert Philip Hanssen som russisk spion lærte FBI en hård lektion, som de fleste organisationer endnu ikke har lært: der er stor fare fra dem, vi stoler mest på.

vi er blevet ret gode til at beskytte vores perimetre, men de fleste af os gør et mindre end tilstrækkeligt job, der beskytter vores virksomheder mod medarbejdere (nuværende og tidligere), forretningspartnere, entreprenører, praktikanter og endda kunder. Mens det meste af vores opmærksomhed er fokuseret på internetbaserede angreb, forårsager insidere langt de fleste sikkerhedshændelser og kan gøre mest skade. Det giver mening: de har intim viden om vores netværkslayout, applikationer, Personale og forretningspraksis.

institutionel slaphed indbyder til insiderproblemer. I en afslørende rapport citerede Justitsministeriets kontor for Inspektørgeneral ikke Hanssens glans som spion, men snarere Præsidiets manglende gennemførelse og håndhævelse af stærke insider-sikkerhedsprocedurer som en primær årsag til hans succes over 20 år.

FBI er ikke unik på denne score. Insidere er typisk underlagt meget få kontroller-organisationer har tendens til at stole på tillid snarere end nogen form for tekniske eller proceduremæssige modforanstaltninger. Resultatet kan være saboterede systemer, ødelagte data, stjålne kreditkortoplysninger osv. DOJ ‘ s liste over computerindbrudssager er en litani af indvendige job. Overvej blot nogle få:

- en arbejdstager i GTE netværk Service Support Center i Tampa, Fla., udslettet data og forårsagede mere end $200.000 i skade.

- en computerprogrammerer til North Carolina-baserede Lance, vred over en degradering, plantede en logikbombe, der tog field sales reps’ computere offline i flere dage.

- et par Chase Manhattan Bank-medarbejdere stjal kreditkortnumre, som de plejede at stjæle næsten $100.000.

Sådan forhindres insider-sikkerhedstrusler

det er heller ikke kun ondsindede skuespillere. Medarbejdere kan uforvarende sabotere systemer og skabe computersikkerhedstrusler gennem ren uvidenhed. Simple fejl som at klikke rigget links i e-mails, messaging apps og reklamer invitere hackere til at overvåge virksomheder og organisationer med massive konsekvenser. Følgende er nogle nøgleudtryk, du skal huske, når du overvejer, hvordan du forhindrer computersikkerhedstrusler fra insidere.

din redigerbare Incident Response Plan (IRP) skabelon

Brug dette som udgangspunkt for at udvikle en IRP til din virksomheds behov.

Hent nu

Virus. En computervirus er ondartet kode, der kan stjæle adgangskoder, spam-kontakter, korrupte filer, logge tastetryk og endda overtage den inficerede enhed. For at blive smittet skal nogen med vilje eller ved et uheld sprede infektionen. Byen Akron, Ohio, led et virusangreb i januar 2019, der blev sporet tilbage til løsepenge, efter at to ansatte åbnede falske fakturaer sendt via spam-e-mails.

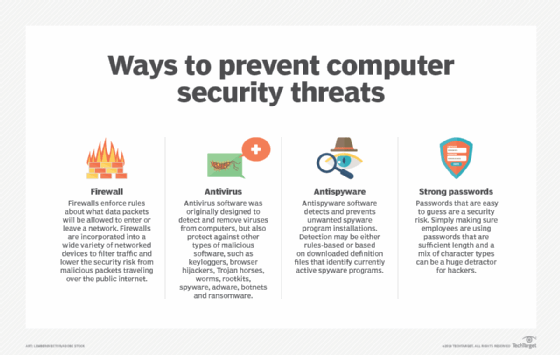

Antivirus. Antivirusprogrammer er designet til at opdage, fjerne og forhindre virusinfektioner på en enhed eller et netværk. Selvom det er specielt oprettet for at eliminere vira, kan antivirusprogrammer også hjælpe mod spionprogrammer, reklameprogrammer og andre ondsindede programmer. Grundlæggende antivirusprogrammer scanner filer for tilstedeværelsen af ondsindede programmer, giver brugerne mulighed for at planlægge automatiske scanninger og fjerne eventuelle ondsindede programmer.

spionage. Alle programmer, der er installeret på en enhed uden slutbrugerens tilladelse, klassificeres som spionprogrammer, selvom de hentes til et harmløst formål. Trojanske heste, trojanere og tastetryk loggere er alle eksempler på spionage. Uden antispyværktøjer kan spionage være svært at opdage. Netværksadministratorer bør kræve, at fjernarbejdere får adgang til ressourcer via et netværk via et virtuelt privat netværk, der omfatter en komponent til sikkerhedsscanning.

brugere kan træffe forebyggende foranstaltninger ved at læse vilkår og betingelser, før de installerer programmer, undgå pop op-annoncer og kun hente programmer fra pålidelige kilder. Sidste år blev Amnesty Internal offer for Pegasus-spionprogrammet, da en medarbejder klikkede på en rigget besked. Den resulterende installation gør det muligt at overvåge medarbejderens enhed eksternt, mens hackere får adgang til meddelelser, kalendere, kontakter og dens mikrofon.

ondsindet program. Ondsindet program, også kendt som ondsindet program, kan stjæle, kryptere eller slette private oplysninger, overvåge computerens aktivitet uden brugerens tilladelse eller ændre core computing funktion af enheden. Virus og virus er eksempler på virus. I 2017 betalte sundhedsforsikringsselskabet Anthem 115 millioner dollars i en gruppesøgsmål, efter at et rekordstort antal kunders data blev efterladt sårbart på grund af et sikkerhedsbrud. I en målrettet spear phishing-e-mail-kampagne begyndte i 2014 og gik uopdaget i flere måneder. Efter at en medarbejder har klikket på linkene, har hackere fjernadgang til computere i netværket og adgang til personligt identificerbare oplysninger-alle de nødvendige værktøjer til identitetstyveri.

med så mange andre højt profilerede tilfælde af phishing-ordninger i nyhederne, såsom 2018 DNC hack og 2016 russiske valg indblanding, er det ikke underligt insider trusler holde sikkerhedspersonale op om natten. Som tilfældet med Anthem insurance viser, tager det kun en person at klikke på det forkerte link og frigive breach floodgates.

din organisation kunne være næste. Hvad kan du gøre ved det? Her er 10 tips til at hjælpe dig med at udvikle og implementere en insider threat mitigation strategi. Nogle kan være komplekse og dyre i det lange løb, men andre involverer simpelthen at gennemgå dine processer og politikker og anvende bedste praksis. Det vigtigste punkt er at vende din informationssikkerhedsradar indad.

sikkerhedspolitik først

din sikkerhedspolitik bør som minimum omfatte procedurer til forebyggelse og opdagelse af misbrug samt retningslinjer for gennemførelse af insiderundersøgelser. Det bør præcisere de potentielle konsekvenser af misbrug.

Start med at læse gennem dine eksisterende sikkerhedspolitikker, især dem, der vedrører hændelseshåndtering. Omarbejde sektioner, der er afhængige af at stole på insidere. For eksempel bør din hændelseshåndteringsplan ikke kræve, at dit team kontakter administratoren af et mistænkt system for at få adgang; han eller hun kan være synderen.

sørg derefter for, at din politik beskriver grænserne for adgang til og formidling af personoplysninger om dine medarbejdere, vikarer og andre, der kan være mål for undersøgelser. Forkert håndtering af disse data kan have alvorlige konsekvenser, herunder retssager. Angiv, hvem der har adgang til hvilke data, under hvilke omstændigheder, og med hvem de har lov til at dele disse oplysninger.

endelig, for at beskytte organisationen mod påstande om uretfærdige eller ulige anvendte sanktioner, skal du sørge for, at din sikkerhedspolitik præciserer konsekvenserne af misbrug af virksomhedens ressourcer.

forsig ikke fysisk sikkerhed

uanset om du “ejer” fysisk sikkerhed, overvej det som din nr.1 prioritet. Det er nok at holde folk væk fra din kritiske infrastruktur til at forhindre de fleste insiderhændelser.

overvej hvad der skete med Red Dot, en Seattle-området opvarmning og køling selskab, hvor to viceværter kæmmet gennem skraldespande, skriveborde og arkivskabe, stjæle medarbejder og kunde personlige oplysninger. De fik falske kreditkort og ulovligt adgang til bankkonti, stjæle titusinder af dollars, før de blev arresteret.

Isoler systemer med høj værdi i begrænsede områder, og anvend stram adgangskontrol. Du kan blive fristet til at stole på nøglekort-de er fleksible og billige-men de er kun enkeltfaktorautentificering og kan gå tabt, stjålet eller lånt. Revisionsloggen viser muligvis, at Alice kom ind i computerrummet klokken 10: 03: 34, Men hvad nu hvis det virkelig var Bob, der brugte hendes nøgle?

tofaktorautentificering-for eksempel ved hjælp af en PIN-kode og et nøglekort-til at udvide nøglekort vil modvirke korttyve, men forpligtende medarbejdere vil stadig låne deres kort og PINs til kolleger.

overvej biometrisk godkendelse. Fingeraftryksscannere og lignende enheder er populære, omend dyre valg.

men sikring af dine computersystemer er ikke nok. Tyve eller alt for nysgerrige kolleger vil få fat i følsomme oplysninger fra usikret papirkopi. Sørg for, at alle dine medarbejdere har mindst en aflåselig skuffe i deres skrivebord eller arkivskab til sikring af følsomme oplysninger.

skærm nyansatte

generelt, jo mere tid du bruger på at undersøge en ansøgers baggrund, jo bedre. Hvis din organisation anser baggrundskontrol for tidskrævende, skal du overveje outsourcing.

baggrundskontrol fortæller dog ikke altid hele historien. For eksempel, en typisk kontrol kan bekræfte ansøgerens nuværende adresse, men ville undlade at afsløre, at en person, der bor på den samme adresse, er en kendt svindler eller en utilfreds tidligere medarbejder.

tjenester såsom systemforskning & udviklingens NORA (ikke-indlysende Forholdsbevidsthed) kan finde sådanne forhold. Ved at kombinere oplysninger fra tilsyneladende uafhængige virksomhedsdatabaser kan NORA udføre personalekontrol – på medarbejdere, underleverandører og leverandører-samt potentielle ansættelser.

brug stærk autentificering

adgangskoder er bestået. Adgangskodeknakningsteknologi er ret avanceret, og stærkere adgangskoder gyder skove med post-it-noter på skærme. Og mange medarbejdere deler adgangskoder.

alternativerne er dyre, og generel implementering er uden for de fleste organisationers midler. Et mere omkostningseffektivt kompromis er kun at anvende stærk multifaktorautentificering på særligt følsomme applikationer eller systemer, såsom HR eller regnskab.

hvis du implementerer multifaktorgodkendelse-kombinerer bruger-id ‘ er og adgangskoder med tokens, smartkort eller fingeraftrykslæsere osv. — vær opmærksom på, at disse metoder muligvis ikke tilslutter alle hullerne. Når din session er etableret, kan en kyndig insider muligvis forfalske nye transaktioner under dit navn eller blot bruge din computer, mens du er gået væk. Vinduer stationer kan indstilles til at låse ud brugere efter en fast periode med inaktivitet og kræver godkendelse.

sikre dine desktops

du kan ikke stole på, at brugerne er ansvarlige for alle deres konfigurationer, men hvis du bruger Microsofts Active Directory-tjeneste, kan du bruge gruppepolitikker til at låse desktops på tværs af din virksomhed.

gruppepolitikker tillader en sikkerhedsadministrator at indstille konfigurationsoplysninger for operativsystemet og dets komponenter (Internetudforsker, vinduer medieafspiller osv.), samt andre apps. Du kan f.eks. ændre indstillingerne for hver af Internetudforskerens sikkerhedsområder, håndhæve brugen af din organisations indholdsfiltrering af Internet-fuldmagt og endda forbyde brugen af usignerede tredjepartsmakroer i Microsoft Office-apps. Vinduer selv kommer med en række prøve skabelon filer, og mere er tilgængelige fra Microsofts hjemmeside eller fra vinduer eller Office ressource Kits. Derudover skal du sørge for, at adgangsrettigheder til netværksmapper anvendes på et strengt behov.

Segment Lan

Host – eller netværksbaserede indbrudsdetekteringssystemer fortjener en fremtrædende plads på listen over dine interne forsvar, men det kan være udfordrende at finde gode overvågningspunkter.

værtsbaserede systemer implementerer normalt agenter, men netværksbaserede systemer er afhængige af LAN-sniffere. Overvågning af en enkelt internetforbindelse er let, men at finde gode placeringer-choke points-inde i ofte kaotiske Lan ‘ er kan være vanskeligere. Ideelt set ville du have en sniffer for hvert LAN-segment. I et stort netværk er dette uhåndterligt, upraktisk og vil sandsynligvis overvælde dig med værdiløse advarsler.

en bedre tack er at behandle dit LAN som en række enklaver, som hver omfatter sit eget tillidsområde, adskilt af brandvægge på det punkt, hvor hver forbinder med virksomhedens rygrad.

plug information leaks

følsomme oplysninger kan strømme ud af din organisation via e-mail, trykte kopier, instant messaging eller af folk, der blot taler om ting, de skal holde for sig selv. Kombiner sikkerhedspolitik og teknologi for at stoppe blødningen.

først skal du sørge for, at dine politikoplysninger begrænser udbredelsen af fortrolige data.

teknologi kan hjælpe, startende med intrusion detection system (IDS). Scan din forretningsplan for unikke sætninger, som du ikke ville forvente at finde andre steder, og konfigurer dine ID ‘ er til at advare dig, når den ser disse afslørende Uddrag på netværket.

e-mail brandvægge kan scanne den fulde tekst af alle udgående e-mails.

værktøjer til styring af digitale rettigheder begrænser distributionen af dokumenter ved at tildele adgangsrettigheder og tilladelser.

Undersøg anomale aktiviteter

du samler sandsynligvis rækker af logdata fra dine internetvendte servere: f.eks. Men hvad med dit interne LAN?

i modsætning til eksterne angribere er insidere generelt ikke forsigtige med at dække deres spor. “Det er som om angriberen ikke forventer at blive fanget. Generelt har ingen af de insiderangreb, vi har set, været vanskelige at efterforske,” siger Peter Vestergaard, tidligere teknisk chef hos Dansk sikkerhedsrådgivning Protego. “Det største problem har været, at virksomheder ikke har tilstrækkelig skovhugst. I et tilfælde vidste næsten ingen, at logning på en nondomain controller NT/Vind2k server er deaktiveret som standard. Derfor var der kun lidt eller intet logmateriale tilgængeligt.”

når du har fået logfilerne, er du tilbage med den ofte vanskelige opgave at sortere gennem dem for mistænkelig aktivitet. “I al støj er det svært at identificere en bestemt person, der forsøger at få information på netværket,” sagde en informationssikkerhedsofficer for et stort amerikansk forsikrings-og finansselskab, der anmodede om anonymitet. Hans firma bruger en hjemmebrygget analysemotor, der kombinerer information fra flere forskellige logfiler og ser efter tvivlsomme mønstre.

hvis du har pengene, kan netværksmedicinske analyseværktøjer analysere informationsstrømmen i hele dit netværk.

fokuser perimeterværktøjer og strategier

ved at anvende dine perimeterværktøjer på indersiden af dit netværk kan du i høj grad øge din sikkerhedsstilling, ofte til små omkostninger. Trin et er intern patching. Du ville ikke drømme om at placere upatchede internet-eller e-mail-servere på det offentlige internet, så hvorfor skulle du nøjes med dem på dit LAN?

trin to sikrer værter ved at fjerne ubrugte tjenester og låse konfigurationer ned.

når du har fået det grundlæggende dækket, kan du tilføje flere eksterne værktøjer til dit interne repertoire. Hvis du allerede bruger sårbarhedsvurderingsværktøjer til dine internetvendte tjenester, skal du scanne dit interne netværk for meget lidt ekstra omkostninger. Begynd med at scanne dine mest kritiske servere, som interne e-mail -, Internet-og katalogservere, Prioriter derefter andre systemer og scan dem i rækkefølge.

Monitor for misbrug

din sikkerhed kan kræve direkte Medarbejder Overvågning-fra videokameraer til tastetryk logning. Forskning tyder på, at så mange som en tredjedel af alle arbejdsgivere udfører en sådan overvågning til en vis grad.

før du hopper på vognen, skal du dog sørge for at vide, hvilke værktøjer der er tilgængelige for dig, og hvad der udgør juridisk overvågning i din jurisdiktion.

internetindhold filtre er nyttige værktøjer, da de kan indstilles til at blokere pornografi, konkurrenters hjemmesider og hacker værktøj repositories, som alle figurerer fremtrædende i fælles insider sikkerhedstrusler. Generelt kan du sikkert anvende disse som et spørgsmål om politik for alle dine medarbejdere.

hvis du har brug for mere detaljerede oplysninger om, hvad specifikke medarbejdere laver, skal du udøve lidt mere diskretion, men du har stadig masser af muligheder, der tilbyder tastetryk optagelse, ansøgning aktivitet og vindue titel logning, URL besøg historie og mere.