10 způsobů, jak zabránit počítačovým bezpečnostním hrozbám od zasvěcených osob

odhalení zasvěceného Roberta Philipa Hanssena v roce 2001 jako ruského špiona dalo FBI tvrdou lekci, kterou se většina organizací ještě musí naučit: existuje velké nebezpečí od těch, kterým důvěřujeme nejvíce.

dostali jsme se docela dobře na ochranu našich obvodů, ale většina z nás dělá méně než adekvátní práci, která chrání naše podniky před zaměstnanci (současnými i bývalými), obchodními partnery, dodavateli, stážisty a dokonce i zákazníky. Zatímco většina naší pozornosti je zaměřena na internetové útoky, zasvěcenci způsobují drtivou většinu bezpečnostních incidentů a mohou způsobit největší škody. Dává to smysl: mají důvěrné znalosti o našich síťových rozvrženích, aplikacích, zaměstnancích a obchodních postupech.

institucionální laxnost vyzývá k problémům zasvěcených osob. V odhalující zprávě, Úřad generálního inspektora ministerstva spravedlnosti neuvedl hanssenovu brilantnost jako špiona, ale spíše neschopnost úřadu implementovat a prosazovat silné bezpečnostní postupy zasvěcených osob jako hlavní důvod jeho úspěchu 20 let.

FBI není v tomto ohledu ojedinělá. Zasvěcenci obvykle podléhají jen velmi málo kontrol-organizace mají tendenci spoléhat se spíše na důvěru než na jakýkoli druh technických nebo procedurálních protiopatření . Výsledkem mohou být sabotované systémy, zničená data, ukradené informace o kreditní kartě atd. Seznam případů narušení počítače DOJ je litanií vnitřních pracovních míst. Zvažte jen několik:

- Pracovník v centru podpory síťových služeb GTE v Tampě, Fla. vymazal data a způsobil škodu přes 200 000 dolarů.

- počítačový programátor pro Lance se sídlem v Severní Karolíně, rozzuřený degradací, zasadil logickou bombu, která na několik dní vyřadila počítače obchodních zástupců v terénu.

- dvojice zaměstnanců Chase Manhattan Bank ukradla čísla kreditních karet, kterými ukradli téměř 100 000 dolarů.

jak zabránit bezpečnostním hrozbám zasvěcených osob

nejsou to jen škodliví herci. Zaměstnanci mohou nevědomky sabotovat systémy a vytvářet hrozby počítačové bezpečnosti pouhou nevědomostí. Jednoduché chyby, jako je kliknutí na zmanipulované odkazy v e-mailech, aplikacích pro zasílání zpráv a reklamách, vyzývají hackery, aby sledovali společnosti a organizace s masivními důsledky. Níže jsou uvedeny některé klíčové pojmy, které je třeba pamatovat při zvažování, jak zabránit počítačovým bezpečnostním hrozbám od zasvěcených osob.

vaše upravitelná šablona IRP (Incident Response Plan)

použijte tuto šablonu jako výchozí bod pro vývoj IRP pro potřeby vaší společnosti.

Stáhnout nyní

Virus. Počítačový virus je maligní kód, který může ukrást hesla, spamové kontakty, poškozené soubory, logovat stisky kláves a dokonce převzít infikované zařízení. Aby se někdo nakazil, musí infekci úmyslně nebo náhodně šířit. Město Akron v Ohiu utrpělo v lednu 2019 virový útok, který byl vysledován zpět k ransomware vyrazil poté, co dva zaměstnanci otevřeli falešné faktury zaslané prostřednictvím spamových e-mailů.

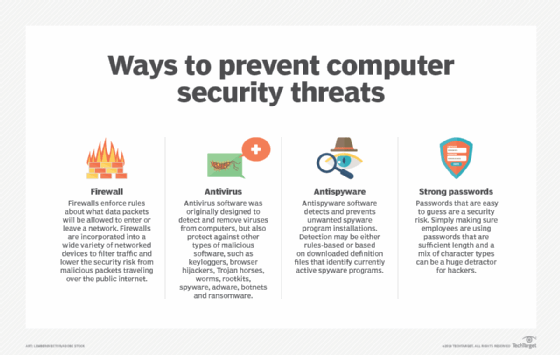

Antivirus. Antivirový software je určen k detekci, odstranění a prevenci infekcí škodlivým softwarem v zařízení nebo síti. Ačkoli speciálně vytvořené k odstranění virů, antivirový software může také pomoci proti spywaru, adwaru a jinému škodlivému softwaru. Základní antivirové programy skenují soubory na přítomnost škodlivého softwaru, umožňují uživatelům naplánovat automatické kontroly a odstranit škodlivý software.

Spyware. Jakýkoli software nainstalovaný v zařízení bez souhlasu koncového uživatele je klasifikován jako spyware, i když je stažen pro neškodný účel. Adware, trojské koně a loggery kláves jsou všechny příklady spywaru. Bez antispywarových nástrojů může být obtížné detekovat spyware. Aby se zabránilo spywaru, měli by správci sítě vyžadovat, aby vzdálení pracovníci přistupovali k prostředkům v síti prostřednictvím virtuální privátní sítě, která obsahuje součást kontroly zabezpečení.

uživatelé mohou přijmout preventivní opatření přečtením podmínek před instalací softwaru, vyhýbáním se vyskakovacím reklamám a stahováním softwaru pouze z důvěryhodných zdrojů. V loňském roce se Amnesty Internal stala obětí spywaru Pegasus, když zaměstnanec klikl na zmanipulovanou zprávu WhatsApp. Výsledná instalace spywaru umožňuje vzdálené sledování zařízení zaměstnance a zároveň poskytuje hackerům přístup ke zprávám, kalendářům, kontaktům a mikrofonu.

Malware. Škodlivý software, známý také jako malware, může krást, šifrovat nebo mazat soukromé informace, sledovat činnost počítače bez souhlasu uživatele nebo měnit základní výpočetní funkci zařízení. Spyware a viry jsou příklady malwaru. V roce 2017 zaplatila zdravotní pojišťovna Anthem 115 milionů dolarů v hromadném soudním řízení poté, co byl rekordní počet údajů o zákaznících ponechán zranitelný kvůli narušení bezpečnosti. Odkazy na malware v cílené e-mailové kampani spear phishing začaly v roce 2014 a několik měsíců byly nezjištěny. Poté, co jeden zaměstnanec klikl na odkazy, malware poskytl hackerům vzdálený přístup k počítačům v síti a přístup k osobně identifikovatelným informacím-všem nástrojům potřebným pro krádež identity.

s tolika dalšími vysoce postavenými případy phishingových schémat ve zprávách, jako je hack 2018 DNC a ruské volební vměšování 2016, není divu, že hrozby zasvěcených osob udržují bezpečnostní personál v noci. Jak ukazuje případ pojištění Anthem, stačí, aby jedna osoba klikla na nesprávný odkaz a uvolnila stavidla porušení.

vaše organizace by mohla být další. Co s tím můžete dělat? Tady jsou 10 Tipy, které vám pomohou vyvinout a implementovat strategii snižování hrozeb zasvěcených osob. Některé mohou být složité a nákladné na dlouhou trať, ale jiné jednoduše zahrnují kontrolu vašich procesů a zásad a uplatňování osvědčených postupů. Hlavním bodem je obrátit váš informační bezpečnostní radar dovnitř.

bezpečnostní politika nejprve

vaše bezpečnostní politika by měla minimálně zahrnovat postupy k prevenci a odhalování zneužití, jakož i pokyny pro provádění vyšetřování zasvěcených osob. Měla by objasnit možné důsledky zneužití.

začněte přečtením stávajících zásad zabezpečení, zejména těch, které se týkají řešení incidentů. Přepracujte sekce, které se spoléhají na důvěryhodné zasvěcence. Například váš plán řešení incidentů by neměl vyžadovat, aby váš tým kontaktoval Správce podezřelého systému, aby získal přístup; on nebo ona může být viníkem.

dále se ujistěte, že vaše zásady podrobně popisují omezení přístupu a šíření osobních údajů o vašich zaměstnancích, temp a dalších, kteří by mohli být terčem vyšetřování. Nesprávné zacházení s těmito údaji může mít vážné důsledky, včetně právních kroků. Uveďte, kdo má přístup k jakým údajům, za jakých okolností a s kým může tyto informace sdílet.

a konečně, Chcete-li chránit organizaci před obviněním z nespravedlivých nebo nerovnoměrně uplatňovaných sankcí, ujistěte se, že vaše bezpečnostní politika vysvětluje důsledky zneužití firemních zdrojů.

nezanedbávejte fyzické zabezpečení

bez ohledu na to, zda“ vlastníte “ fyzické zabezpečení, považujte to za svou prioritu č. 1. Pouhé udržování lidí mimo vaši kritickou infrastrukturu stačí k zabránění většině zasvěcených incidentů.

zvažte, co se stalo s Red Dot, topenářskou a chladicí společností v Seattlu, kde dva školníci pročesali popelnice, stoly a kartotéky a ukradli osobní údaje zaměstnanců a zákazníků. Získali podvodné kreditní karty a nelegálně přístup k bankovním účtům, krást desítky tisíc dolarů, než byli zatčeni.

izolujte systémy s vysokou hodnotou v omezených oblastech a použijte přísnou kontrolu přístupu. Můžete být v pokušení spoléhat se na karty klíčů – jsou flexibilní a levné-ale jsou to pouze jednofaktorová autentizace a mohou být ztraceny, ukradeny nebo vypůjčeny. Záznam auditu může ukázat, že Alice vstoupila do počítačové místnosti v 10: 03: 34, ale co když to byl opravdu Bob pomocí jejího klíče?

dvoufaktorová autentizace – například pomocí PIN a keycard – k rozšíření karet zmaří zloděje karet, ale zavazující zaměstnanci budou stále půjčovat své karty a piny kolegům.

zvažte biometrickou autentizaci. Skenery otisků prstů a podobná zařízení jsou populární, i když drahé volby.

ale zabezpečení počítačových systémů nestačí. Zloději, nebo příliš zvědaví kolegové, chytí citlivé informace z nezabezpečené tištěné kopie. Ujistěte se, že všichni vaši zaměstnanci mají ve svém stole nebo kartotéce alespoň jednu uzamykatelnou zásuvku pro zajištění citlivých informací.

Screen new hires

Obecně platí, že čím více času strávíte vyšetřováním pozadí žadatele, tím lépe. Pokud vaše organizace považuje kontroly na pozadí za příliš časově náročné, zvažte outsourcing.

kontroly pozadí však ne vždy vyprávějí celý příběh. Například, typická kontrola může ověřit aktuální adresu žadatele, ale neodhalí, že někdo žijící na stejné adrese je známý podvodník nebo nespokojený bývalý zaměstnanec.

služby, jako je systémový výzkum & vývoj NORA (neviditelný vztah povědomí) může najít takové vztahy. Kombinací informací ze zdánlivě nesouvisejících firemních databází může NORA provádět personální kontroly-zaměstnanců, subdodavatelů a dodavatelů-i potenciálních nájemců.

použijte silnou autentizaci

hesla jsou passé. Technologie prolomení hesel je poměrně pokročilá a silnější hesla plodí lesy post-it poznámek na monitorech. A mnoho zaměstnanců sdílí hesla.

alternativy jsou drahé a obecné nasazení je nad prostředky většiny organizací. Nákladově efektivnějším kompromisem je použití silné multifaktorové autentizace pouze u zvláště citlivých aplikací nebo systémů, jako je HR nebo účetnictví.

pokud nasazujete multifaktorovou autentizaci-kombinujete ID uživatelů a hesla s tokeny, čipovými kartami nebo čtečkami otisků prstů atd. — uvědomte si, že tyto metody nemusí zasunout všechny otvory. Jakmile je vaše relace navázána, znalý zasvěcený člověk může být schopen zfalšovat nové transakce pod vaším jménem nebo jednoduše používat počítač, když jste odstoupili. Stanice Windows lze nastavit tak, aby uzamkly uživatele po určité době nečinnosti a vyžadovaly opětovnou autorizaci.

Zabezpečte své stolní počítače

nemůžete záviset na tom, že uživatelé budou zodpovědní za všechny jejich konfigurace, ale pokud používáte službu Active Directory společnosti Microsoft, můžete použít skupinové zásady k uzamčení stolních počítačů v celém podniku.

Zásady skupiny umožňují správci zabezpečení nastavit podrobnosti konfigurace operačního systému a jeho součástí (Internet Explorer, Windows Media Player atd.), stejně jako další aplikace. Můžete například změnit nastavení pro každou z bezpečnostních zón aplikace Internet Explorer, vynutit používání internetového serveru proxy pro filtrování obsahu vaší organizace a dokonce zakázat použití nepodepsaných Maker třetích stran v aplikacích sady Microsoft Office. Samotný systém Windows přichází s řadou ukázkových souborů šablon a další jsou k dispozici na webových stránkách společnosti Microsoft nebo ze sad zdrojů systému Windows nebo Office. Kromě toho se ujistěte, že přístupová práva k síťovým složkám jsou uplatňována pouze na základě potřeby.

segmentové sítě LAN

systémy detekce narušení založené na hostiteli nebo síti si zaslouží přední místo na seznamu vašich vnitřních obranných systémů, ale nalezení dobrých monitorovacích bodů může být náročné.

hostitelské systémy obvykle nasazují agenty, ale síťové systémy se spoléhají na LAN sniffery. Sledování jediného připojení k internetu je snadné, ale nalezení dobrých míst-sytič bodů-uvnitř často chaotických LAN může být obtížnější. V ideálním případě byste měli pro každý segment LAN jeden sniffer. Ve velké síti je to nepraktické, nepraktické a pravděpodobně vás přemůže bezcennými výstrahami.

lepší řešení je zacházet s vaší LAN jako s řadou enkláv, z nichž každá obsahuje svou vlastní zónu důvěry, oddělenou firewally v místě, kde se každá spojuje s firemní páteří.

Plug information leaks

citlivé informace mohou vytékat z vaší organizace prostřednictvím e-mailu, tištěných kopií, rychlých zpráv nebo lidí, kteří prostě mluví o věcech, které by si měli nechat pro sebe. Zkombinujte bezpečnostní politiku a technologii, abyste zastavili krvácení.

nejprve se ujistěte, že vaše zásady podrobně omezují šíření důvěrných údajů.

technologie může pomoci, počínaje systémem detekce narušení (IDS). Prohledejte svůj obchodní plán na jedinečné fráze, které byste neočekávali, že najdete kdekoli jinde, a nakonfigurujte své ID, aby vás upozornily, kdykoli uvidí tyto výmluvné úryvky v síti.

e-mailové brány firewall mohou skenovat celý text všech odchozích e-mailů.

nástroje pro správu digitálních práv omezují distribuci dokumentů přiřazením přístupových práv a oprávnění.

vyšetřujte anomální aktivity

pravděpodobně shromažďujete hromady dat protokolu ze svých internetových serverů: Unix syslogs, protokoly událostí systému Windows, protokoly brány firewall, IDS výstrahy, antivirové zprávy, protokoly dial-up přístupu nebo některé z mnoha dalších různých auditních tras. Ale co vaše interní LAN?

na rozdíl od externích útočníků nejsou zasvěcenci obecně opatrní při zakrytí svých stop. „Je to, jako by útočník neočekával, že bude chycen. Obecně platí, že žádný z útoků zasvěcených osob, které jsme viděli, nebylo obtížné vyšetřit, “ řekl Peter Vestergaard, bývalý technický manažer dánské bezpečnostní poradenské společnosti Protego. „Největším problémem bylo, že společnosti nemají dostatečnou těžbu dřeva. V jednom případě téměř nikdo nevěděl, že přihlášení k serveru nondomain controller NT / Win2K je ve výchozím nastavení zakázáno. Proto byl k dispozici malý nebo žádný logový materiál.“

jakmile máte soubory protokolu, máte často obtížný úkol třídit je kvůli podezřelé aktivitě. „Ve všech hlucích je těžké identifikovat konkrétní osobu, která se snaží získat informace v síti,“ řekl důstojník informační bezpečnosti pro velkou americkou pojišťovací a finanční společnost, která požádala o anonymitu. Jeho společnost používá domácí analyzátor, který kombinuje informace z několika různých protokolů a hledá sporné vzorce.

pokud máte peníze, nástroje síťové forenzní analýzy mohou analyzovat tok informací v celé síti.

přeorientujte perimetrové nástroje a strategie

použitím perimetrových nástrojů na vnitřní stranu vaší sítě můžete výrazně zvýšit své bezpečnostní držení těla, často za malou cenu. Prvním krokem je vnitřní Oprava. Ani ve snu by vás nenapadlo uvádět na veřejný internet neopravené webové nebo e-mailové servery, tak proč byste se s nimi měli spokojit ve vaší síti LAN?

Druhým krokem je zabezpečení hostitelů odstraněním nepoužívaných služeb a uzamčením konfigurací.

jakmile získáte základy, můžete do svého interního repertoáru přidat další externí nástroje. Pokud již používáte nástroje pro hodnocení zranitelnosti pro své internetové služby, prohledejte interní síť za velmi malé dodatečné náklady. Začněte skenováním nejkritičtějších serverů, jako jsou interní e-mailové, webové a adresářové servery, poté upřednostňujte jiné systémy a skenujte je v pořádku.

Monitor pro zneužití

vaše bezpečnost může vyžadovat přímé sledování zaměstnanců – od videokamer po protokolování kláves. Výzkum naznačuje, že až třetina všech zaměstnavatelů provádí takové sledování do určité míry.

než skočíte na rozjetý vůz, ujistěte se, že víte, jaké nástroje máte k dispozici a co představuje právní sledování ve vaší jurisdikci.

filtry webového obsahu jsou užitečnými nástroji, protože mohou být nastaveny tak, aby blokovaly pornografii, webové stránky konkurentů a úložiště hackerských nástrojů, z nichž všechny jsou prominentní v běžných bezpečnostních hrozbách zasvěcených osob. Obecně je můžete bezpečně zaměstnat jako záležitost politiky pro všechny své pracovníky.

pokud potřebujete podrobnější informace o tom, co konkrétní zaměstnanci dělají, musíte mít trochu větší diskrétnost, ale stále máte spoustu možností, které nabízejí nahrávání kláves, aktivitu aplikace a protokolování názvů oken, historii návštěv URL a další.