Come Rilevare e Proteggere Contro Aggiornati Flashback Malware

Condividere

Apple ha rilasciato gli aggiornamenti per le librerie Java per gli utenti di Mac OS X 10.7 Lion e 10.6 Snow Leopard (vedere “di Java per OS X Lion 2012-001 e Java per Mac OS X 10.6 Update 7,”, 3 aprile 2012). Gli aggiornamenti portano il motore di runtime Java fino alla versione 1.6.0_31 e correggono più vulnerabilità in Java versione 1.6.0_29, ” il più grave dei quali può consentire a un’applet Java non attendibile di eseguire codice arbitrario al di fuori della sandbox Java.”Quello che queste note di rilascio non stanno dicendo è che le vulnerabilità in questione venivano sfruttate in natura da una nuova variante del malware Flashback (vedi “Attenzione

il malware Morphing Flashback”, 27 febbraio 2012).

Tassi di infezione significativi-Uno sviluppatore antivirus russo, Doctor Web, afferma che la loro ricerca mostra che più di 550.000 Mac sono stati infettati dopo che gli utenti hanno visitato siti Web compromessi che contengono codice JavaScript per attivare un’applet Java dannosa. Sorokin Ivan di Doctor Web in seguito ha sollevato tale stima a oltre 600.000 in un tweet.

Anche se non abbiamo visto nulla da Doctor Web prima, la questione di chi sono si avvicinò su TidBITS Talk, dove analista di sicurezza Brian McNett ha detto:

Il primo che ho sentito parlare di Doctor Web è stato quando sono stati referenziati, e quando Sorokin Ivan in seguito ha risposto via Twitter a Mikko Hypponen, Chief Research Officer di F-Secure. Conosco e mi fido di Mikko. Usa fonti affidabili. Doctor Web sembra essere un vestito russo, con una clientela in gran parte russa, quindi non sarebbe insolito che la loro reputazione fosse sconosciuta altrove. La loro scoperta chiave è che Flashback utilizza l’indirizzo MAC della macchina infetta come User-Agent durante la connessione al suo server di comando e controllo. Questo è un modello unico che ha permesso loro di monitorare le infezioni prima di chiunque altro. Che hanno condiviso questa scoperta pubblicamente, insieme ai loro dati, aggiunge alla loro credibilità.

Mikko Hypponen ha detto in un tweet che F-Secure ha parlato con Doctor Web e che i numeri di infezione sembrano reali. E Kaspersky Labs ha ora fornito la conferma indipendente che i numeri di Doctor Web sono ragionevoli e sono in realtà Mac.

Secondo la società di sicurezza Mac Intego, i Mac infetti da Flashback non mostrano alcun sintomo, a parte la comunicazione con i server di comando e controllo di Flashback che potrebbero essere rilevati dagli strumenti di monitoraggio della rete. Anche se non abbiamo visto la conferma di questo con le recenti varianti di Flashback, le versioni precedenti di Flashback hanno cercato di catturare i nomi utente e le password iniettando codice nei browser Web e altre applicazioni di rete, come Skype. In questi casi, i programmi interessati tendevano a bloccarsi frequentemente. Società di sicurezza Sophos dice che insieme a rubare le password, Flashback può anche avvelenare i risultati dei motori di ricerca per eseguire

frode pubblicitaria (aumentando fraudolentemente il tasso di click-through) o per indirizzare le vittime a ulteriori contenuti dannosi (anche se questo sembra inutile, se il Mac è già compromessa).

Più preoccupante è che Intego dice di aver visto decine di varianti di Flashback nelle ultime settimane, indicando che i programmatori dietro Flashback stanno modificando rapidamente per evitare il rilevamento e di sfruttare le vulnerabilità ritrovata. Ciò potrebbe rendere obsoleto qualsiasi consiglio per prevenire, rilevare e rimuovere il Flashback. Su una nota a margine, Intego dice anche che ha la prova che Flashback è stato creato dalle stesse persone che hanno creato MacDefender nel 2011 (vedi “Attenzione falso

Software antivirus MACDefender ,” 2 maggio 2011 e “Apple risponde alla sempre più grave situazione MacDefender,” 25 maggio 2011).

Rilevare l’infezione Flashback-Così come si può dire se sei infetto? La società di sicurezza F-Secure ha pubblicato le istruzioni per rilevare le infezioni di flashback correnti; le istruzioni includono anche passaggi di rimozione che avremmo dissuadere chiunque, ma gli utenti avanzati dal tentare.

Detto questo, il rilevamento si riduce all’emissione dei seguenti comandi defaults read nel Terminale (F-Secure suggerisce solo il primo e l’ultimo; gli altri estendono la tecnica da Safari a Google Chrome, Firefox e iCab). In ogni caso, se vedi “non esiste” alla fine della risposta da ciascun comando, non sei infetto. (Il comando defaults read è completamente sicuro: sta solo tentando di determinare se alcuni dati esistono nelle Informazioni.file plist all’interno di ogni pacchetto di applicazioni.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Per un approccio più semplice, Marc Zeedar, editore di Real Studio Developer magazine, ha scritto una semplice applicazione Test4Flashback che incapsula i controlli defaults read e presenta una finestra di dialogo che ti dice se sei infetto o meno. Non tenta di fare alcuna rimozione.

Proteggersi contro Flashback-Nel frattempo, se si utilizza 10.7 Lion e non hanno ancora installato Java, tenere a bada a meno che non ne avete bisogno. Se hai installato Java in Lion o stai usando 10.6 Snow Leopard, installare immediatamente gli aggiornamenti Java di Apple tramite Aggiornamento software per prevenire l’infezione da questa particolare variante di Flashback. E anche se la disinstallazione di Java è difficile, è possibile disabilitarlo, sia a livello di sistema o in singoli browser Web (Flashback si basa interamente su attacchi basati sul Web, per quanto ne sappiamo).

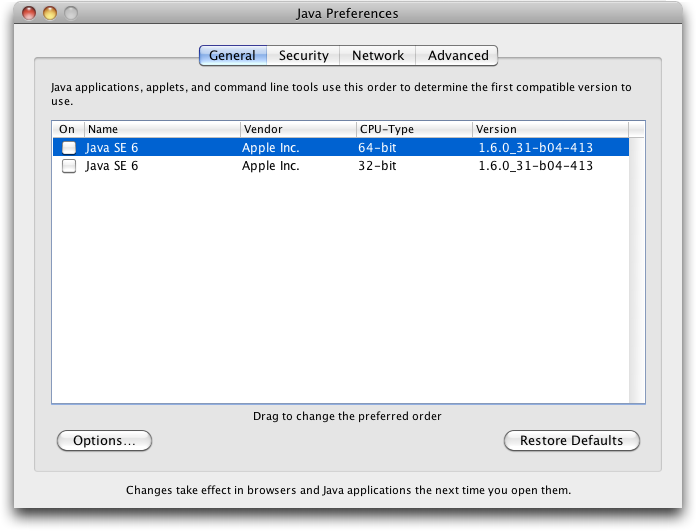

- Per disabilitare completamente Java sul tuo Mac, apri l’utilità Preferenze Java in

/Applications/Utilitiese deseleziona le caselle di controllo. Non farlo se usi CrashPlan o qualsiasi altro software basato su Java, incluse alcune applicazioni Adobe! -

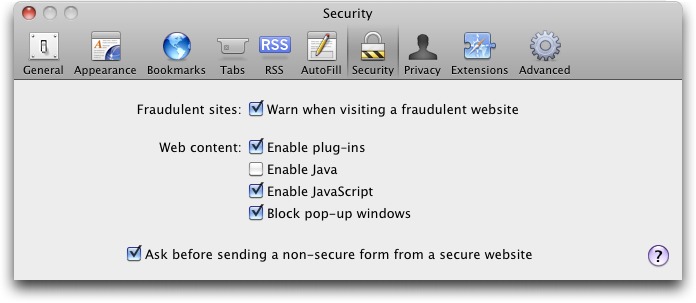

Per disabilitare Java in Safari, scegliere Preferenze Safari > e disattivare Java nel riquadro Sicurezza.

-

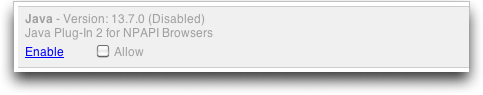

Per disattivare Java in Google Chrome, digitare

about:pluginsnella barra degli indirizzi, scorrere verso il basso e fare clic sul collegamento Disabilita per Java Plug-In 2 per i browser NPAPI. -

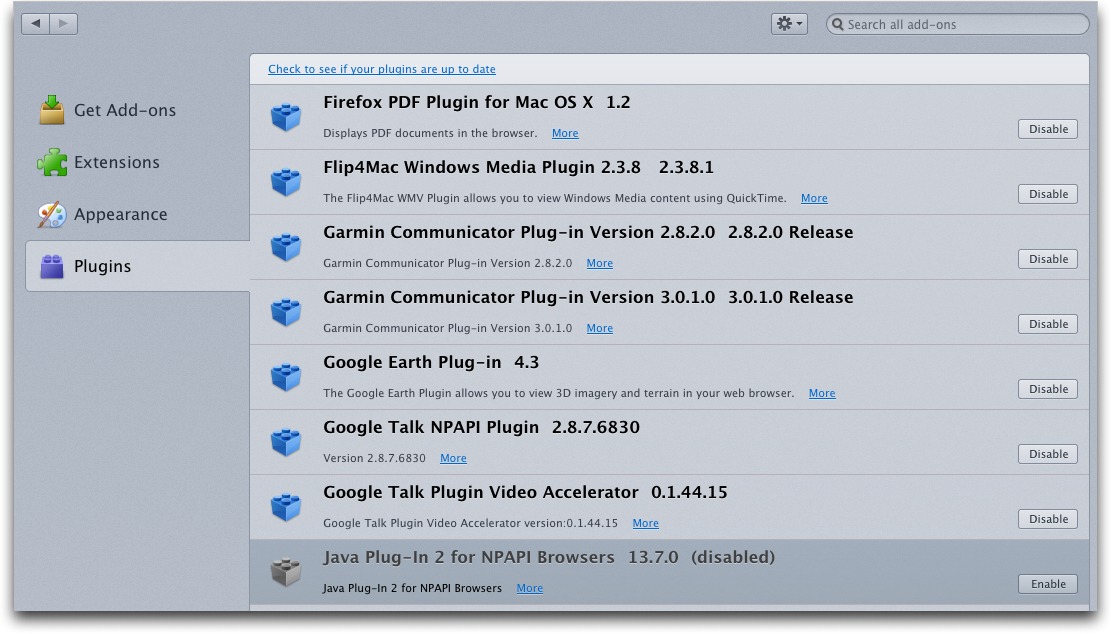

Per disattivare Java in Firefox, scegliere Strumenti > Componenti aggiuntivi, fare clic sulla scheda Plugin e disabilitare il plug-in Java 2 per i browser NPAPI.

Se hai bisogno di usare Java solo occasionalmente, considera di lasciarlo abilitato in un browser che usi raramente e fai affidamento su quel browser per quei siti specifici, come gli strumenti di conferenza Web, che richiedono Java.

L’installazione di software antivirus come VirusBarrier di Intego fornirà anche protezione, sia dalla funzionalità di base del software sia perché il malware Flashback non si installa se rileva determinati programmi antivirus.

Infine, vale la pena notare che alcune varianti di worm Flashback si fanno strada sui Mac non sfruttando le vulnerabilità Java, ma ingannando gli utenti nell’inserire una password di amministratore. L’unico modo per proteggersi da tali trucchi è essere sospettosi di qualsiasi richiesta di password che non viene in risposta diretta a un’azione appena intrapresa, come l’installazione di un nuovo software scaricato intenzionalmente.

Fai attenzione là fuori.